Cuterex

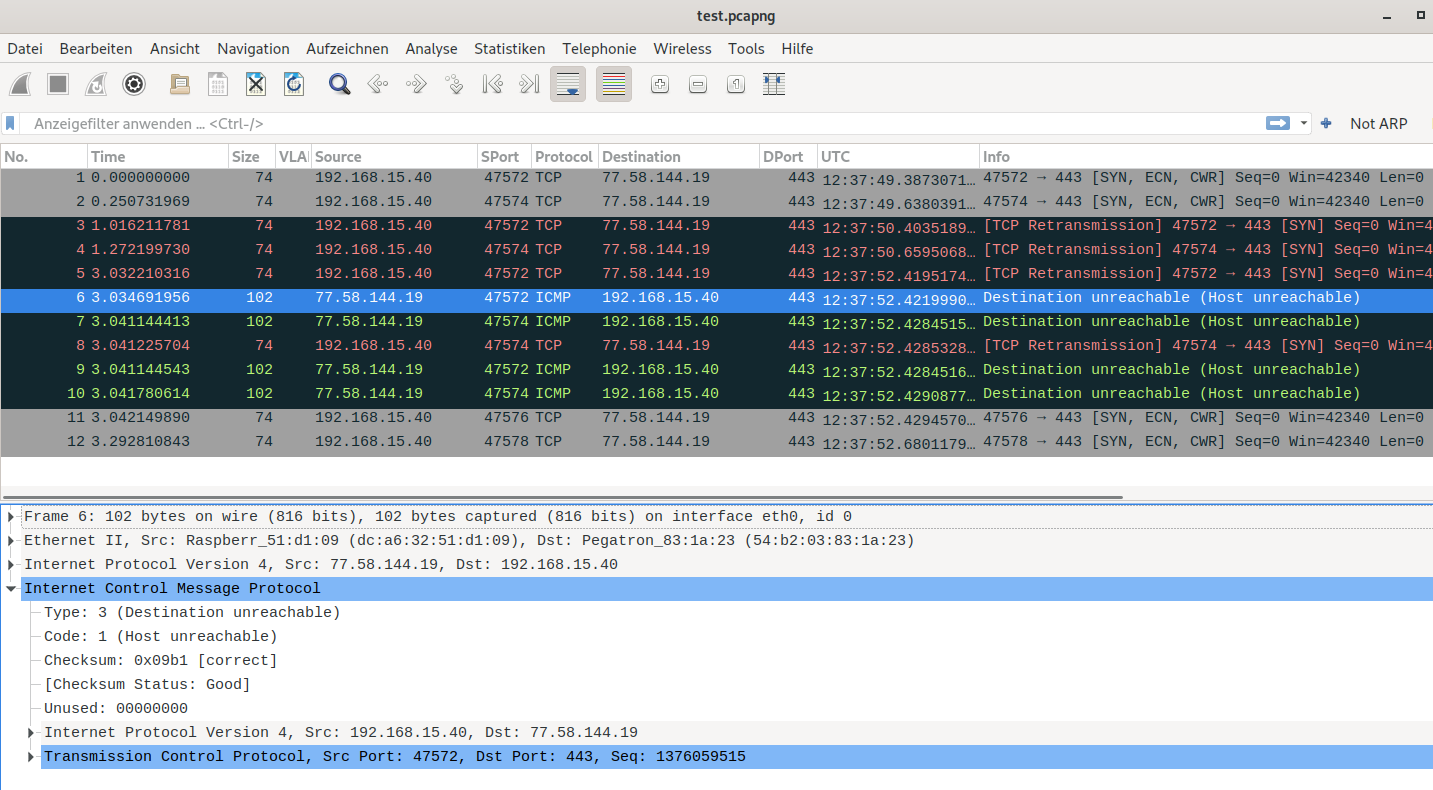

Wenn immer noch der Internetanschluss mit der öffentlichen IPv4-Adresse 77.58.144.19 verwendet wird, so antwortet die Firewall von diesem Internetanschluss (IP: 77.58.144.19) ordentlich mit einer ICMP-Antwort “Host unreachable”.

“Host unreachable” bedeutet, dass die Firewall/Router mit der IP: 77.58.144.19 dieses TCP/IP-Datenpaket (ins Heimnetzwerk) weiterleiten sollte, dies aber aus (unbekannten) Gründen NICHT kann!

Wie aber mit einem fehlenden TCP-Handshake eine Verbindung auf TCP Port 443 aufgebaut werden soll, ist mir ein Rätsel…

https://de.wikipedia.org/wiki/Transmission_Control_Protocol#Verbindungsaufbau

Man beachte auch die 2 Sekunden Verzögerung zwischen dem TCP SYN und der ICMP-Antwort!

Vielleicht mal Wireshark/dumpcap und conntrack auf den Linux-Kisten anwerfen und den Fehler im Heimnetzwerk suchen:

https://community.sunrise.ch/d/6535-packet-loss/18

https://community.sunrise.ch/d/6930-dhcp-lease-problem/16

https://www.lancom-forum.de/fragen-zum-thema-ipv6-f46/geloest-aussetzer-bei-der-ipv6-konnektivitaet-t18293.html#p104122

https://forums.suse.com/discussion/comment/59565

https://www.lancom-forum.de/fragen-zum-thema-firewall-f15/bandbreite-zum-surfen-zur-ausenstelle-begrenzen-t17321.html#p106507

Was mir heute aufgefallen ist, ich habe sehr viele Anfragen von Random IP Adressen auf mein Neztwerk. Dazu wurde festgestellt, dass ich die ganze zeit einen Traffic von 40 Mb/s habe, der dann von der Firewall blockiert wird als wenn eine DDoS Attacke statt finden würde o.ä.

Ob die 40 MBit/s von einer TCP SYN-, UDP Flood- oder ICMP-Flood-Attacke stammt, kann mit Wireshark+Netzwerkaufzeichnungen des WAN-Ports (LAN1) leicht festgestellt werden.

https://www.cloudflare.com/learning/ddos/syn-flood-ddos-attack/