Hallo docfury

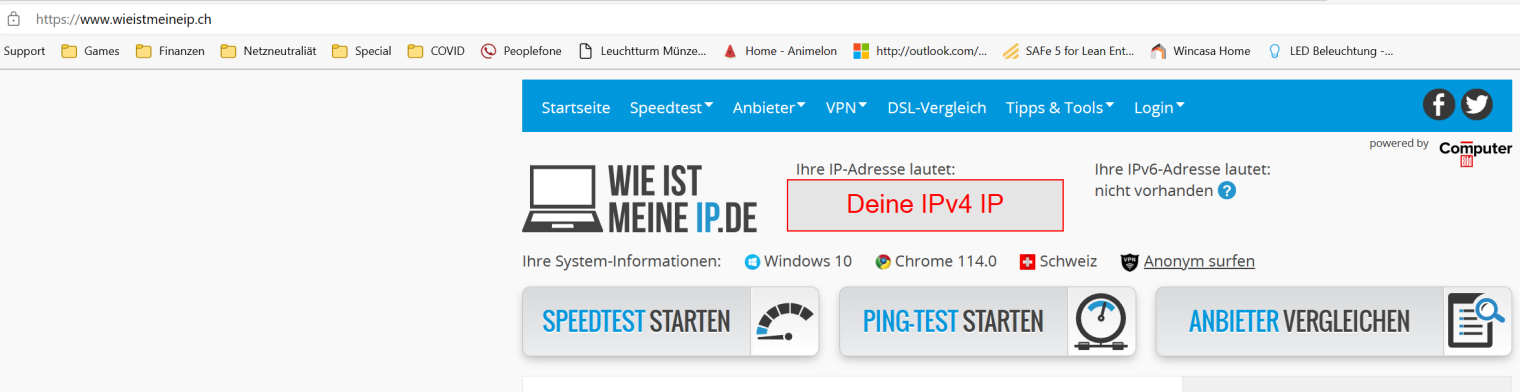

Damit Portweiterleitungen überhaupt funktionieren, muss sichergestellt werden, dass der Anschluss auf IPv4 umgestellt wurde, da mit IPv6 keine Portweiterleitungen möglich sind. Ob dein Anschluss auf IPv4 oder IPvv6 konfiguriert wurde, kannst du überprüfen, indem du z. B. die Seite https://www.wieistmeineip.ch

Wird eine IPv6 IP angezeigt, dann muss du Sunrise deinen Anschluss umstellen lassen. Dies kannst du telefonisch (0800 707 708) oder via PN an @Sunrise_Team mit Angabe der Kundennummer, Anschrift und des Geburtsdatums tun.

Zur Abschaltung der Firewall kann ich nur eins sagen: Never ever! Auch wenn die Connect Box eine “Krücke” ist, so bietet die integrierte Firewall einen gewissen Schutz, da alle eingehende Zugriffe aus dem Internet generell blockt werden. Auch wenn man einen eigenen Router oder eine eigene Firewall hinter der Connect Box hat, sollte die Firewall der CB nicht abgeschaltet werden. Da gibt es viel elegantere Methoden, um den Verkehr weiterzuleiten:

Portweiterleitung (Router-Mode)

Diese ist die einfachste Methode und funktioniert in Regel bei allen ISP-Geräten. Dabei werden einzelne Ports freigeschaltet und die Anfragen zum definierten “Backend-System” weitergeleitet.

Ein Vorteil dieser Methode ist, dass ein Backend-Server pro Weiterleitung angegeben werden kann. Im Fall von Sunrise werden (unverständlicherweise) einige Ports (z. B. SMTP) gesperrt, sodass keine Weiterleitung für diese Ports möglich ist.

Diese Methode ist ansonsten die “sicherste”, welche die Connect Box anbieten kann. Der einzige Nachteil ist, dass man sich je nach Szenario mit doppelter NAT schlagen muss. Ansonsten ist diese Methode recht flexibel.

DMZ-Host (Router-Mode)

Diese Methode umgeht die Einschränkung der Portweiterleitung (gesperrte Ports), da sämtliche Anfragen zu (nur) einem definierten Backend-System (in der Regel ein eigener Router oder eine eigene Firewall) weitergeleitet werden.

Auch in diesem Fall ist doppelte NAT ein Thema. Ansonsten ist diese Methode ebenfalls flexibel.

Bridge-Mode

Mit dieser Methode wird eine weitere Komponente (eigener Router bzw. eigene Firewall) benötigt und leitet alle Anfragen an die erwähnte Komponente weiter.

Diese Methode ist nicht so flexibel wie die anderen zwei und gilt zudem als “unsupported”: Im Supportfall werden die Benutzer aufgefordert, den Router in den “Router-Mode” zu versetzen, damit das Supportteam Störungen untersuchen kann.

In Bezug auf Zugriffe aus dem Internet auf ein NAS-System via Portweiterleitung kann ich nur sagen, dass dies recht fahrlässig ist. Im Internet kann man viele Artikel über Fälle finden, in denen NAS-Server angegriffen, übernommen und für illegale Zwecke missbraucht wurden. Dies nur weil sie vom Internet aus ohne weitere Schutzmassnahmen erreichbar waren.

Wenn du deine Synology vom Internet aus erreichen musst, da gibt es bessere Methoden, um einen sicheren Zugriff aus dem Internet zu ermöglichen:

VPN

Das ist die klassische Methode. Hierfür werden einerseits ein VPN-Server und andererseits die entsprechende VPN-Software benötigt. Heutzutage bieten die meisten NAS-Systeme eine VPN-Lösung an. Ansonsten könnte man eine Firewall oder einen Router mit integrierten VPN-Funktion einsetzen.

Reverse Proxy/WAF

Diese Methode ist eleganter, da nur eine Komponente mit integrierten Reverse Proxy benötigt wird. Sie ermöglicht auch einen besseren Schutz, da die Zugriffe auf URL-Ebene eingeschränkt werden können. Als mögliche Komponente kommen in Frage Firewalls wie u. a. OPNsense, PFsense, Sophos oder Endian. Eine wichtige Voraussetzung ist jedoch die Verwendung einer eigenen Domäne bzw. eines FQDN (z . B. meinserver.meinedomaene.ch). Alternativ kann es auch ein DynDNS-Hostname sein.

Ich hoffe, das hilft weiter.

Gruss

Belegnor